Holistická bezpečnost je zásadní pro jakoukoli formu podnikání, ať už se jedná o veřejný nebo soukromý sektor. Dosažení holistické bezpečnosti tím, že budete o bezpečnosti uvažovat od samého začátku, je pravděpodobně nejlepší způsob, ale v praxi se nikdy nevidí. Přesto lze holistické bezpečnosti dosáhnout způsobem krok za krokem, pokud člověk rozumí úplnému obrazu.

Začátkem tohoto roku jsem během bezpečnostního workshopu slyšel prezentaci Patricka Donegana z HardenStance o zabezpečení mobilních komunikací, která rezonovala s mými úvahami o holistické bezpečnosti. Tento článek píšu na základě tohoto holistického bezpečnostního hlediska, které lze aplikovat na jakýkoli systém, a není tedy omezeno pouze na mobilní sítě.

Zabezpečení mobilní sítě je často považováno za práci, která souvisí čistě pouze se zabezpečením sítě, ale je to pravda? Co je třeba vzít v úvahu, když mluvíme o holistické bezpečnosti mobilní sítě? Odpověď na tyto otázky nám umožní porozumět holistickému zabezpečení mobilních sítí. V tomto krátkém článku se podíváme na holistické bezpečnostní aspekty mobilních sítí.

Při zvažování holistického zabezpečení mobilní sítě je třeba vzít v úvahu následujících 5 částí:

- Podniková nebo IT síť

- Služby mobilní sítě

- Samotná mobilní síť

- Zákazníci

- Bezpečnostní dopad a reakce

Všech 5 výše uvedených částí spolu souvisí a společně tak dosahují zabezpečení mobilní sítě. Podívejme se stručně na vztah níže.

Zabezpečení podnikové sítě zahrnuje zabezpečení nákupu, zabezpečení zařízení, které zahrnuje fyzickou bezpečnost, zabezpečení související s lidskými zdroji, zabezpečení infrastruktury a koncových zařízení a věřte nebo ne, mnohem více. Fascinující je, že ať se nám to líbí nebo ne, z několika možných důvodů se podniková síť často spojuje s mobilní sítí (pokud ve vašem případě řeknete ne, pak je velmi pravděpodobné, že svou síť neznáte). Konektivita mezi dvěma sítěmi by vás měla varovat, ale to lze vyřešit. Je toho mnohem víc: víte, kdo ve vaší společnosti má přístup ke kterému fyzickému umístění? K čemu má daná osoba přístup v podnikové síti? Jaká jsou oprávnění k dané osobě na základě HR předpisů? Jaké kroky se podniknou, když osoba opustí společnost? Jak jsou všechny tyto činnosti (fyzický přístup, přístup k síti, přístup ke koncovému zařízení atd.) řízeny „dohromady“? Jak to funguje, když se snadnost použití a bezpečnost setkávají ve vztahu ke správě identit a privilegovanému přístupu?

Dovolte mi, abych se zde zastavil a dovolil vám zamyslet se nad tím, jak by mohla mít samotná podniková bezpečnost obrovský dopad na bezpečnost mobilní sítě.

Nyní se přesuneme na stranu služeb mobilní sítě. Služby mobilní sítě tvoří OSS, BSS, orchestrace a jakékoli aplikace nebo služby poskytované zákazníkovi. Pokud jde o podnikové zabezpečení, měli bychom nejprve zvážit zabezpečení těchto služeb.

Následně je třeba zvážit bezpečnost konektivity mezi službami a do sítě. Obecně lze zabezpečení související s rozhraním dosáhnout standardními prostředky, ale co samotný přístup k těmto službám? Identity management, obor sám o sobě, zde spolu s bezpečností hraje klíčovou roli. Jak se k těmto službám dostanete za jakýmkoli účelem? Jak zajistíte, aby byly tyto služby flexibilní, aby vyhovovaly širokému spektru použití? Jak jsou tyto služby propojeny s podnikovým zabezpečením? Jaké zabezpečení je zajištěno pro API?

Další je samotná mobilní síť. V dnešní mobilní síti mluvíme o velmi odlišném zabezpečení než dříve. Začneme bezpečnostními úvahami o různém hardwaru, operačních systémech, virtuálních strojích nebo kontejnerech a poté aplikací nad tím vším. Aplikace na vrcholu je mobilní síť, jak ji známe. Kromě toho, co zabezpečení zásobníku TCP/IP? Jak je to s obvodovým zabezpečením? Zabezpečení přístupu k síťovým funkcím, jak by mělo být a jak by mělo být spravováno? Jaký je zde vztah ke správě identit? A co úvahy o podnikovém přístupu? To je jen pár věcí k zamyšlení, jak můžete velmi dobře pochopit.

Zabezpečení související se zákazníky se týká zabezpečení zařízení, operačního systému a aplikací, které by mělo pokrývat všechny aspekty zabezpečení zařízení včetně všech věcí, které činí zařízení chytrým. Koneckonců, zařízení může přistupovat k síti a jejím službám a také ovlivnit zákaznickou zkušenost. Důležitým se také stává porozumění zákaznickému předplatnému spolu s odpovídající autorizací a řízením přístupu. Pak jsou tu rozšířené služby s různými požadavky. Jak zajistit flexibilní, ale stále dostatečné zabezpečení různým zákazníkům a tím související služby? Jak zabezpečit síť před samotnými zákazníky?

Poslední bod, bezpečnostní dopad a odezva, je velmi často nazýván také jako bezpečnostní operační středisko nebo SOC. Termín SOC jistě dobře neodpovídá účelu, o kterém diskutujeme, tj. účelem je zde inteligentním způsobem monitorovat bezpečnostní incidenty a jednat podle nich. Tam, kde je inteligence ve formě minimalizace zdrojů, rychlé a efektivní jednání před jakýmkoli útokem je úspěšné, stejně jako automatizace pro nápravná opatření. Dalo by se to tedy nazvat automatickou reakcí na bezpečnostní dopad a nápravou (ASIRR).

Výše uvedené je jen špičkou ledovce, pokud jde o správné holistické zvažování bezpečnosti. Za každým bodem se skrývá mnohem více a pak je třeba zvážit i automatizované zabezpečení celého životního cyklu sítě – kterému se budeme věnovat v příštím článku.

Zpráva o hrozbách o útocích ransomwaru, kterou dnes zveřejnila Agentura Evropské unie pro kybernetickou bezpečnost (ENISA), odhaluje nedostatky současných mechanismů hlášení v celé EU.

Publikováno 29. července 2022

Jako jeden z nejničivějších typů útoků na kybernetickou bezpečnost za poslední desetiletí se ransomware rozrostl a má dopad na organizace všech velikostí po celém světě.

Co je ransomware?

Ransomware je typ útoku kybernetické bezpečnosti, který umožňuje aktérům ohrožení převzít kontrolu nad aktivy cíle a požadovat výkupné za dostupnost a důvěrnost těchto aktiv.

Co zpráva pokrývá

Tato zpráva o stavu hrozeb analyzovala celkem 623 incidentů ransomwaru v celé EU, Spojeném království a Spojených státech za sledované období od května 2021 do června 2022. Údaje byly shromážděny ze zpráv vlád a bezpečnostních společností, z tisku, ověřených blogů a v některých případech s využitím souvisejících zdrojů z temný web.

Zjištění a to, co nám říkají

Mezi květnem 2021 a červnem 2022 bylo každý měsíc odcizeno přibližně 10 terabajtů dat od aktérů hrozeb ransomwaru. 58.2 % odcizených údajů zahrnovalo osobní údaje zaměstnanců.

Alespoň 47 unikátních aktérů hrozeb ransomwaru byly nalezeny.

U 94.2 % incidentů nevíme, zda společnost zaplatila výkupné nebo ne. Když však vyjednávání selže, útočníci obvykle data odhalí a zpřístupní na svých webových stránkách. To se obecně děje a je to realita u 37,88 % incidentů.

Můžeme tedy dojít k závěru, že zbývajících 62,12 % společností se s útočníky buď dohodlo, nebo našlo jiné řešení.

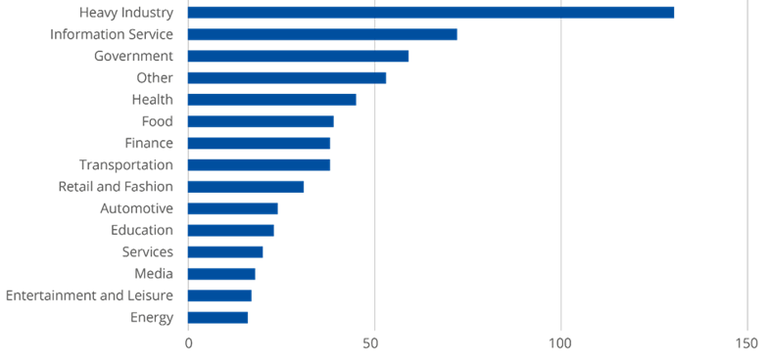

Ukazuje to i studie společnosti všech velikostí a ze všech odvětví.

Výše uvedená čísla však mohou vykreslit pouze část celkového obrazu. Ve skutečnosti studie ukazuje, že celkový počet ransomwarových útoků je mnohem větší. V současné době není možné tento celkový počet zachytit, protože příliš mnoho organizací stále své incidenty nezveřejňuje nebo o nich nehlásí příslušným úřadům.

Informace o odhalených incidentech jsou od té doby také poměrně omezené ve většině případů si postižené organizace neuvědomují, jak se aktérům hrozeb podařilo získat počáteční přístup. Nakonec mohou organizace problém řešit interně (např. rozhodnout se zaplatit výkupné), aby se vyhnuly negativní publicitě a zajistily kontinuitu podnikání. Takový přístup však nepomáhá bojovat proti příčině – naopak, podporuje tento jev a podporuje obchodní model ransomwaru v procesu.

Právě v souvislosti s takovými výzvami ENISA zkoumá způsoby, jak toto hlášení incidentů zlepšit. Očekává se, že revidovaná směrnice o bezpečnosti sítí a informací (NIS 2) změní způsob oznamování kybernetických incidentů. Nová ustanovení se zaměří na podporu lepšího mapování a pochopení příslušných incidentů.

Co umí Ransomware: životní cyklus a obchodní modely

Podle analýzy zprávy mohou útoky ransomwaru cílit na aktiva čtyřmi různými způsoby: útok může aktiva cíle zamknout, zašifrovat, smazat nebo ukrást (LEDS). Cíleným aktivem může být cokoliv, jako jsou dokumenty nebo nástroje ze souborů, databází, webových služeb, systémů pro správu obsahu, obrazovek, hlavních spouštěcích záznamů (MBR), hlavních tabulek souborů (MFT) atd.

Životní cyklus ransomwaru zůstal nezměněn až do roku 2018, kdy ransomware začal přidávat další funkce a kdy dozrály techniky vydírání. Můžeme identifikovat pět fází útoku ransomwaru: počáteční přístup, provedení, akce na základě cílů, vydírání a vyjednávání o výkupném. Tyto fáze nesledují striktně sekvenční cestu.

Ze studie vzešlo 5 různých obchodních modelů ransomwaru:

- Model zaměřený na jednotlivé útočníky;

- Model zaměřený na aktéry skupinových hrozeb;

- Model ransomware-as-a-service;

- Model zprostředkování dat; a,

- Model zaměřený především na dosažení proslulosti jako klíčového pro úspěšné podnikání s ransomwarem (provozovatelé ransomwaru si musí udržovat určitou pověst proslulosti, jinak oběti nezaplatí výkupné).

Zpráva doporučuje následující:

- Posilte svou odolnost proti ransomwaru provedením akcí, jako jsou:

- udržovat aktualizovanou zálohu vašich obchodních souborů a osobních údajů;

- udržovat tuto zálohu izolovanou od sítě;

- použít pravidlo 3-2-1 zálohování: 3 kopie, 2 různá úložná média, 1 kopie mimo pracoviště;

- spusťte bezpečnostní software určený k detekci většiny ransomwaru ve vašich koncových zařízeních;

- omezit oprávnění správce; atd.

- Pokud se stanete obětí ransomwarového útoku:

- obraťte se na vnitrostátní orgány pro kybernetickou bezpečnost nebo donucovací orgány s žádostí o radu;

- neplatit výkupné a nevyjednávat s aktéry hrozby;

- karanténa postiženého systému;

- navštívit projekt No More Ransom, iniciativu Europolu; atd.

Důrazně doporučujeme sdílet informace o incidentu ransomwaru s vašimi úřady být schopen varovat potenciální oběti, identifikovat aktéry hrozeb, podporovat bezpečnostní výzkum a vyvíjet prostředky, jak takovým útokům předcházet nebo na ně lépe reagovat.

Práce agentury ENISA na prostředí kybernetických hrozeb

Ransomware byl již klasifikován jako hlavní hrozba ve výroční krajině hrozeb agentury ENISA z roku 2021 a v předchozích vydáních ETL byl trvale považován za jednu z hlavních hrozeb.

Tato zpráva o krajině hrozeb ransomwaru byla vyvinuta na základě nedávno zveřejněné metodiky ENISA Threat Landscape Methodology — ENISA (europa.eu). Cílem nové metodiky je poskytnout konzistentní a důvěryhodný základ pro transparentní poskytování horizontálních, tematických a sektorových hrozeb kybernetické bezpečnosti pomocí systematického a transparentního procesu sběru a analýzy dat.

ENISA neustále hledá způsoby, jak shromažďovat zpětnou vazbu a neustále zlepšovat a aktualizovat metodiku aplikovanou na výkon prostředí hrozeb kybernetické bezpečnosti. Neváhejte se obrátit na [email protected] s návrhy.

Cílová skupina:

- tvůrci politik Evropské komise a evropských členských států (včetně, ale nejen, institucí Evropské unie (EUI);

- orgány, instituce a agentury EU (EUIBA);

- odborníci na kybernetickou bezpečnost, průmysl, prodejci, poskytovatelé řešení, malé a střední podniky;

- členské státy a vnitrostátní orgány (např. orgány pro kybernetickou bezpečnost);

Další informace:

- Krajina hrozeb ENISA pro ransomwarové útoky – květen 2021 – červen 2022

- Metodika krajiny kybernetických hrozeb ENISA 2022

- Krajina hrozeb ENISA 2021

- Krajina hrozeb pro útoky na dodavatelský řetězec

- Ad-Hoc pracovní skupina pro oblasti kybernetických hrozeb

KONTAKT

- Máte-li dotazy týkající se tisku a rozhovorů, kontaktujte prosím press(at)enisa.europa.eu

Zůstaňte v obraze – přihlaste se k odběru kanálů RSS s novinkami a tiskovými zprávami ENISA!